How can we help?

Find Your Product

Top FAQs

Top Resources

Training and Education

Get access to everything from product training videos to virtual classes and certification program information.

Additional Resources

Downloads

Get the Lifesize desktop and mobile app, Lifesize Microsoft® Outlook® AddIn, and the Lifesize Google Chrome™ Extension.

Warranty

Learn about buying or renewing your Device Software Subscription (DSS), which covers hardware and software.

Status Page

Be in the know and stay up-to-date onnthe operational status of the Lifesize service on our status updates page.

Extreme Support

Learn more about our world-class, award-winning support organization that’s available 24x7x365 and our Customer Obsession Team!

Resource Library

Lifesize Phone HD Quick Reference Card

Get up and running quickly with the Lifesize Phone HD…

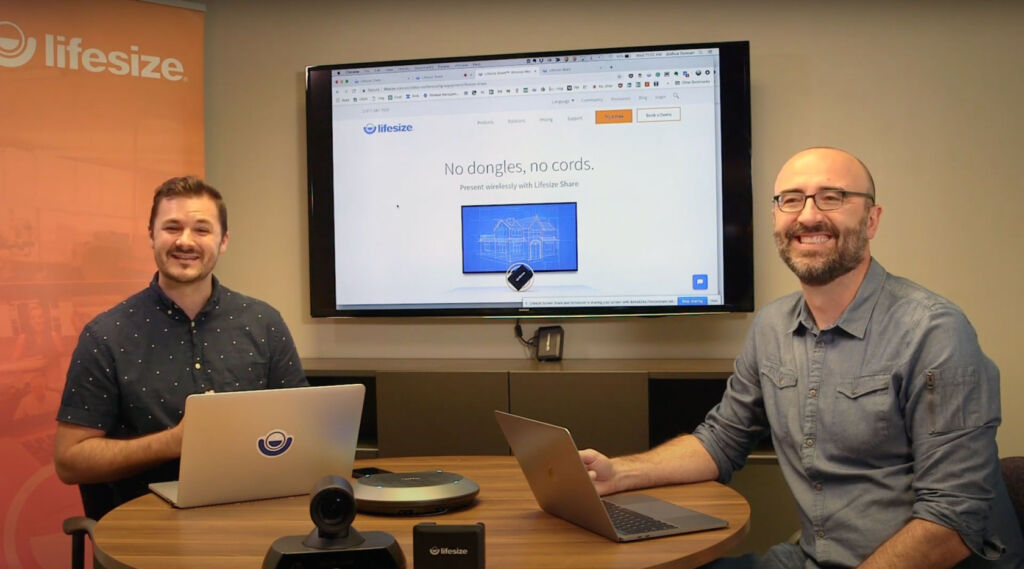

Lifesize Share Live Demo

https://youtu.be/uQQKSTsRjY4 Join Lifesize Senior Director of Product Josh Duncan as…

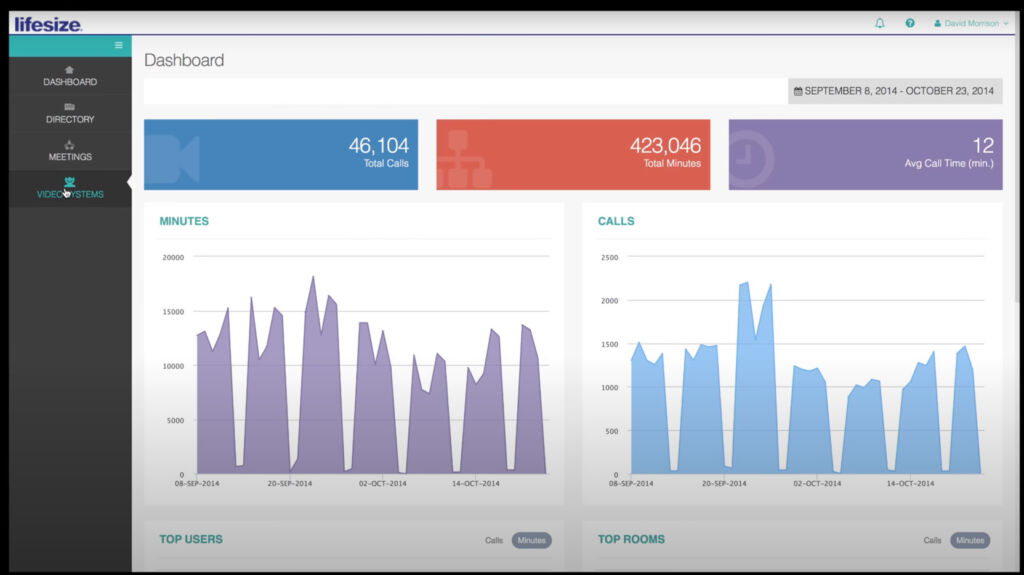

Lifesize Cloud Account Manager: Managing Connected Video Systems

As the manager of your team’s account, you have the…

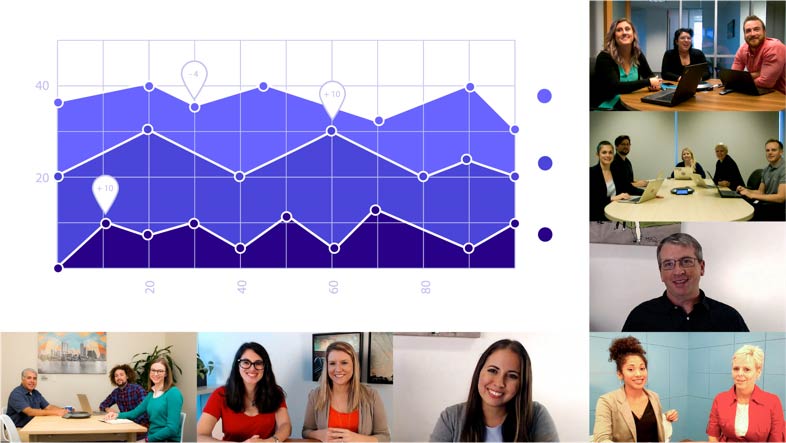

Connecting an Icon Room Video Conferencing System to Lifesize Cloud

https://youtu.be/whtADHt-MMI Connecting with Lifesize cloud is simple and easy for…

Still Need Help?

If you’re a Lifesize customer in need of more detailed support please log in to your Community account and submit a ticket.

Visit Community